Your new post is loading...

Your new post is loading...

|

Scooped by

Gust MEES

|

A German security researcher has published a video over the weekend showing a new zero-day affecting Apple's macOS desktop operating system.

In an interview to German tech site Heise, Linus Henze, the security researcher, says the vulnerability allows a malicious app running on a macOS system to get access to passwords stored inside the Keychain --the password management system built into all macOS distributions.

The exploit is highly efficient because the malicious app doesn't need admin access to retrieve passwords from the user's Keychain file, and can even retrieve the contents of other Keychain files, which store passwords for other macOS users. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/

|

Scooped by

Gust MEES

|

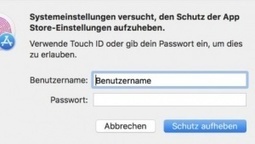

Neues Passwort-Problem in MacOS High Sierra

MacOS High Sierra hat erneut ein Problem: Nun ist bekannt geworden, dass die Einstellungen für den eingebauten App Store ohne korrektes Passwort geändert werden können.

In der aktuellen Version von MacOS High Sierra können die Einstellungen im App-Store-Menü in den Systemeinstellungen mit einem beliebigen Passwort geändert werden. Dies zeigt ein Bugreport auf Open Radar. Die Sicherheitslücke ist indes nicht so gravierend wie die passwortlose Root-Anmeldung unter MacOS High Sierra und erfordert einen Administrator-Account. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Die von Apple schnell ausgelieferte Aktualisierung für macOS 10.13 kann die Dateifreigabe lahmlegen. Inzwischen hat der Mac-Hersteller bei dem Sicherheits-Update nochmals nachgebessert – das File-Sharing-Problem aber offenbar nicht ausgeräumt.

Das wichtige Sicherheits-Update 2017-001 für macOS High Sierra führt unter Umständen zu Problemen bei der Dateifreigabe: Nach der Installation des Updates, das Apple inzwischen auch automatisch einspielt, funktioniert der entfernte Zugriff auf die per File Sharing geteilten Verzeichnisse des Macs nicht länger, wie Nutzer berichten.

Workaround bei Dateifreigabe-Problem in High Sierra

Apple ist der Fehler bekannt, das Unternehmen hat bereits einen manuellen Workaround veröffentlicht: Nutzer sollen im Terminal

sudo /usr/libexec/configureLocalKDC

eingeben und den Befehl ausführen, so Apple – dafür ist die Eingabe des Admin-Passwortes vonnöten. Dies repariere die Dateifreigabe.

Apple bessert bei Sicherheits-Update nach

Offenbar hat Apple bei dem Security-Update 2017-001 inzwischen nachgebessert und – ohne weiteren Hinweis – eine neue Fassung veröffentlicht, die nun auch für macOS 10.13.0 gedacht ist. Zuvor wurde noch macOS 10.13.1 vorausgesetzt. Nach der Installation zeigt die Neufassung die Build-Nummer 17B1003, bei der ersten Version war es noch 17B1002. Die neue Fassung scheint aber ein für Unterstützung der ersten öffentlichen High-Sierra-Version zu sorgen, das Dateifreigabenproblem kann offenbar weiterhin auftreten.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

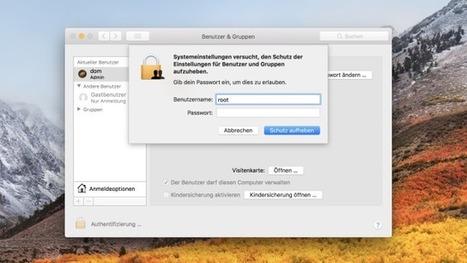

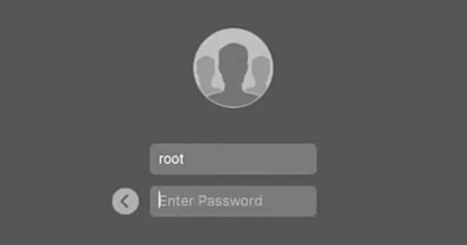

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) warnt vor einer schwerwiegenden Sicherheitslücke im Apple-Betriebssystem macOS 10.13 (High Sierra), die es ermöglicht, sich ohne die Eingabe eines Passwortes mit vollen administrativen Rechten auf diesem System anzumelden.

Bei betroffenen Computern können mit dem Nutzernamen "root" und einer leeren Passwortzeile Sicherheitseinstellungen überwunden werden, indem mehrfach auf "Schutz aufheben" geklickt wird. Anschließend kann sich der Angreifer ohne die Eingabe eines Passwortes als Benutzer "root" mit vollen administrativen Rechten auf diesem System anmelden. Dieser Vorgang ist unter bestimmten Voraussetzungen über das Apple-eigene Remote Access Tool auch ohne physischen Zugriff auf das Gerät möglich. Andere Wege zur Ausnutzung dieser Schwachstelle sind denkbar.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) empfiehlt die explizite Vergabe eines starken Passworts für den Root-Account betroffener Apple-Computer. Daneben sollten auch passwortgeschützte Apple-Computer nicht unbeaufsichtigt gelassen werden.

Apple hat bekanntgegeben, in Kürze ein Sicherheitsupdate zur Verfügung stellen zu wollen. Sobald das Update veröffentlicht ist, sollten Anwender es einspielen.

Dazu sagt BSI-Präsident Arne Schönbohm: "Der vorliegende Fall macht einmal mehr deutlich, dass Software-Qualität ein entscheidender Faktor für die Informationssicherheit ist. Betroffene Anwender sollten sich nun aktuell informieren und ihren Apple-Rechner mit den empfohlenen Maßnahmen absichern." Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

In der aktuellen macOS-Version High Sierra steckt eine Sicherheitslücke, die Beobachter sprachlos macht: Mit wenigen Klicks können Angreifer sich root-Rechte verschaffen - weil Apple dafür kein Passwort verlangt.

Schon vor einigen Wochen fiel macOS High Sierra, die aktuelle Version des Apple-Betriebssystems, durch einen abstrusen Bug auf: Das Passwort verschlüsselter Festplatten kopierte das Betriebssystem kurzerhand in den Passwort-Hinweis und machte es damit für jeden sichtbar. Wer damals dachte, viel schlimmer kann es nicht kommen, hat sich getäuscht: In einer jetzt entdeckten Sicherheitslücke verlangt Apple an kritischen Punkten einfach überhaupt kein Passwort mehr. Angreifer können sich mit wenigen Klicks vollen Zugriff auf den Computer sichern.

Öffentlich wurde der eklatante Bug durch einen Tweet. Der Entwickler Lemi Orhan Ergin beschreibt darin das Vorgehen, mit dem sich Dritte auf einem Mac root-Rechte verschaffen können, ohne dafür ein Passwort zu benötigen. Mit diesen Rechten ist es möglich, den Mac vollständig zu übernehmen.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Sicherheitsexperten haben eine gigantische Lücke im neuen Apple-Betriebsystem Mac OS High Sierra entdeckt!

Laut einem Bericht des Magazin „Wired“ lässt sich die Abfrage von Nutzername und Passwort mit einem erschreckend einfachen Trick umgehen: Statt des Nutzernamens tippt man lediglich das Wort „root“ ein, lässt das Passwort-Feld leer, drückt mehrfach die Eingabetaste – und erhält vollständigen Zugriff auf das Gerät.

Dann sei es jedem Angreifer mit Zugang zu einem solchen Computer möglich, in die tiefsten Systemeinstellungen vorzudringen.

Beim Kurznachrichtendienst Twitter zeigen gleich mehrere Nutzer, wie simpel sich die Passwortabfrage aushebeln lässt.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

In software, there are bugs, and there are dangerous bugs. It looks like macOS High Sierra has one of those dangerous bugs; one that could give someone full access to virtually any user account. And holy buckets, it is scary. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

A newly-discovered flaw in macOS High Sierra — Apple’s latest iteration of its operating system — allows anyone with local (and, apparently in some cases, remote) access to the machine to log in as the all-powerful “root” user without supplying a password. Fortunately, there is a simple fix for this until Apple patches this inexplicable bug: Change the root account’s password now. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

MacOS-Keychain kann per App ausgelesen werden

Der Sicherheitsforscher Patrick Wardle hat demonstriert, dass Apples Keychain unter MacOS mit einer App komplett ausgelesen werden kann. Diese muss aber zunächst an Apples Gatekeeper vorbei.

Der Hacker Patrick Wardle hat nach eigenen Angaben eine Sicherheitslücke in der aktuellen Version von Apples Desktop-Betriebssystem High Sierra gefunden, die es bösartigen Applikationen ermöglicht, Passwörter aus Apples Keychain auszulesen. Normalerweise müssen Nutzer einzelne Passwörter durch Eingabe eines Master-Passworts freigeben.

Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?&tag=MacOS

|

Scooped by

Gust MEES

|

Apple’s latest macOS, High Sierra, rolls out today with plenty of nice security upgrades, including invasive ad tracker blocking in Safari and weekly firmware validation. But the new OS apparently comes with a security problem, too—a security researcher at Synack has already discovered a way to snatch passwords from High Sierra. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

SÉCURITÉ - On dit souvent qu'un Mac est plus sécurisé qu'un ordinateur sous Windows. Sauf qu'il n'en est rien: en 2014, le nombre de failles de sécurité découvertes sur Mac OS était bien supérieur à celles découvertes sur le système d'exploitation de Microsoft. Et la dernière en date accessible aux pirates fait froid dans le dos: avec une simple photo, il est possible de se faire voler tous ses mots de passe.

C'est en effet ce qu'ont découvert deux développeurs, Antoine Vincent Jebara et Raja Rahbani, rapporte 01Net. Le fautif? Keychain, le gestionnaire de mot de passe de Mac OS X. C'est lors de tests sur leur propre logiciel de gestion de mots de passe, MyKi, qu'ils se sont aperçus du problème.

En tapant quelques lignes de commande dans l'opérateur de commandes, il est possible d'accéder à toutes les informations stockées par Keychain... sans avoir besoin de rentrer le mot de passe principal. En effet, seule une petite fenêtre s'affiche, qui demande à l'utilisateur de cliquer sur "autoriser".

En savoir plus / Mehr erfahren / Learn more:

http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Plusieurs failles de sécurité ont été repérées par des chercheurs universitaires, celles-ci permettant de contourner la sécurité de l’application keychain, des sandbox des programmes ou encore les mesures de sécurité sur l’App Store. La famille Xara Et ce type de failles se retrouve un peu partout : selon les auteurs de l’étude, qui ont testé 200 applications choisies au hasard sur l'App Store, la grande majorité d'entre elles se révèlent vulnérables face à ces failles de sécurité. Si l’exemple de Keychain est le plus parlant, les chercheurs notent que ce type de vulnérabilités peut être utilisé pour accéder à de nombreux services et applications sur iOS et OSX. Au total, les chercheurs estiment que 88,6% des applications proposées sur l’Apple Store seraient vulnérables à ce type d’attaques.

En savoir plus / Merhr erfahren / Learn more:

- http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=XARA

|

Scooped by

Gust MEES

|

|

|

Scooped by

Gust MEES

|

Apple loggt APFS-Passwort im Klartext mit

Wer externe Datenträger mit APFS nutzt und diese verschlüsselt, dessen Passwort wird in einigen MacOS-Versionen im Klartext mitgeloggt. Der Fehler ist bislang nur teilweise behoben worden.

Wer externe Datenträger mit Apples Dateisystem APFS (Apple Filesystem) nutzt und diese verschlüsselt, dessen Passwort wird in einigen Versionen von MacOS im Klartext mitgeloggt, wie die Forensik-Expertin Sarah Edwards schreibt. Der Fehler ist von Apple mit der aktuellen Version 10.13.3 bei der Einrichtung neuer Volumes behoben worden, verwundbar waren offenbar Nutzer der Versionen 10.13.1 und 10.13.2. Auch die Version 10.13.2 ist mittlerweile gegen Angriffe abgesichert.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

MacRumors spotted a bug report that affects the current version of macOS High Sierra. In System Preferences, you can unlock the App Store preference pane by typing any password. Apple has reportedly already fixed the bug in beta versions of the next macOS High Sierra update.

While this bug is nowhere as serious as the infamous root login bug, as John Gruber wrote, this one is quite embarrassing. What’s wrong with password prompts and macOS?

If you want to test this bug at home, I was able to reproduce it quite easily. Open System Preferences, go to the App Store settings and look at the padlock icon. If it’s unlocked, lock it first and then try unlocking it with any password. Ta-da!

You can enable or disable automatic downloads and installation of app and operating system updates using this preference pane. This doesn’t represent an immediate security risk. But if someone already has access to your computer, they could disable automatic security updates and take advantage of vulnerabilities that are regularly patched.

By default, App Store settings are unlocked for admin users. But if you’re a bit paranoid about security, chances are you locked down all your system settings to make sure nobody is playing with them.

More importantly than the bug itself, Apple should reconsider their quality assurance processes. It’s time to stop shipping updates with embarrassing bugs. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

At first, the Twitter user who publicised this flaw was criticised by some people, who considered his tweet to be “irresponsible disclosure”, because it told the world about a problem that it might have been better to tell Apple about privately first so the hole could be closed and then announced.

But others soon realised that this was not a brand new discovery – indeed, it had been discussed more than two weeks ago on Apple’s on support forum.

Apple’s official policy of saying nothing about security issues until a fix is out meant that there wasn’t much to go on once the news broke, except to assume that the company was frantically coding up a fix…

…and, fortunately that turns out to have been true. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Une incroyable faille de sécurité permet d'accéder à un appareil sous macOS High Sierra sans le moindre effort en rentrant simplement le nom d'utilisateur "root".

Une énorme faille de sécurité permet de pénétrer dans d’importe quel appareil sous macOS High Sierra et cela sans le moindre effort. La démarche est on ne peut plus simple. Lorsque le système d’exploitation demande une autorisation d’accès avec un mot de passe et un identifiant, il suffit de rentrer le nom d’utilisateur « root » puis de cliquer plusieurs fois sur le bouton d'accès et comme par magie la machine accepte l'opération.

Cette faille a été découverte Lemi Orhan Ergin, le fondateur de Software Craftsmanship Turkey. Il a tweeté l’information à Apple qui travaille déjà sur un correctif. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Want to have god-like powers over a Mac? Just enter your username as root... no password required. But an attacker needs to have physical access to a Mac computer in order to exploit this flaw?Not so fast. For instance, security researcher Patrick Wardle reports that it is possible to exploit the flaw remotely. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

What’s the maddest, baddest, craziest, can-you-believe-it, how-did-that-happen security blunder of recent memory?

Companies contending for the top three spots in the past quarter surely include:

Uber. Suffered a breach, paid the hackers off, pretended it never happened, got found out anyway.

Equifax. Personal data including social security numbers for about half of US adults carried off by crooks.

Apple. When connecting an encrypted device, [Show password hint] would reveal the password itself.

Well, Apple just did it again, and this one is even worse that before – so Cupertino may well be back in first place.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Update: Apple has acknowledged the issue and is working on it. Statement and workaround below.

Wow, this is a bad one. On Macs running the latest version of High Sierra — 10.13.1 (17B48) — it appears that anyone can log in just by putting “root” in the user name field. This is a huge, huge problem. Apple will fix it probably within hours, but holy moly. Do not leave your Mac unattended until this is resolved.

The bug is most easily accessed by going to Preferences and then entering one of the panels that has a lock in the lower left-hand corner. Normally you’d click that to enter your user name and password, which are required to change important settings like those in Security & Privacy.

No need to do that any more! Just enter “root” instead of your user name and hit enter. After a few tries, it should log right in. There’s no need to do this yourself to verify it. Doing so creates a “root” account that others may be able to take advantage of if you don’t disable it. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Trotz Verschlüsselung kann man unter macOS 10.13 kinderleicht und mit nur wenigen Klicks das Passwort einblenden. Möchte man unter dem Festplattendienstprogramm ein neues, verschlüsseltes APFS-Volumen anlegen, muss der Anwender ein Passwort eingeben. Im besten Fall denkt man sich hier ein besonders sicheres Passwort aus – eine Kombination aus Zahlen, Buchstaben, Zeichen und Groß- und Kleinschreibung. Merkhilfen für das entsprechende Passwort sind in der Regel empfehlenswert, so hat doch mancher Nutzer bei verschiedenen Anwendungen diverse Passwörter, an die man sich im Zweifel nicht ohne Merkhilfe erinnern kann. Doch gerade die Merkhilfe wird hierbei zum Verhängnis. Deaktiviert man das neu eingerichtete Volumen und möchte es anschließend wieder aktivieren, fragt der Mac nach einem Passwort. Und wenn man nun auf besagte Merkhilfe klickt, wird dem Nutzer tatsächlich das eigentliche Passwort und nicht – wie zuvor eingegeben – die Merkhilfe angezeigt. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Just hours before Apple is expected to roll out the new version of its desktop and notebook operating system, macOS High Sierra, a security researcher dropped a zero-day.

Patrick Wardle, a former NSA hacker who now serves as chief security researcher at Synack, posted a video of the hack -- a password exfiltration exploit -- in action.

Passwords are stored in the Mac's Keychain, which typically requires a master login password to access the vault.

But Wardle has shown that the vulnerability allows an attacker to grab and steal every password in plain-text using an unsigned app downloaded from the internet, without needing that password.

Wardle tested the exploit on High Sierra, but said that older versions of macOS and OS X are also vulnerable.

He tweeted a short video demonstrating the hack. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?&tag=MacOS

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

En faille critique viens d'être dévoilée, et cette fois c'est le système Mac OS X qui est concerné.

Le Trousseau d'accès ( Keychain) de Mac OS X souffre actuellement d'une faille qui permettrait à des pirates de récupérer l'intégralité des mots de passe y étant stockés. Ce qui se présente ainsi comme un espace sécurisé permettant de stocker ses accès devient une véritable boite de pandore.

En savoir plus / Mehr erfahren / Learn more:

http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Oh Oh, Apple: Alle gespeicherten Passwörter in iOS und OS X unsicher!

Megalücke bedroht iPhones: Passwörter der Keychain sind unsicher. Eine Sicherheitslücke schwersten Kalibers ist in Apples Betriebssystemen aufgetaucht. Betroffen sind diesmal iOS und OS X, also im Prinzip sämtliche Geräte des Konzerns. Die Lücke erlaubt es Angreifern, die gespeicherten Passwörter im Safari-Browser und aus installierten Apps auszulesen, etwa einer Banking-App.

Cross-App Resource Access Attacks: Schädliche App im App-Store liest Passwörter mit

Apples Betriebssysteme iOS und OS X speichern auf Webseiten und in Apps eingegebene Passwörter in der so genannten Keychain, also einem virtuellen Schlüsselbund. Einem Team von Sicherheitsexperten ist es nun gelungen, mit selbst programmierten Schad-Apps auf die gespeicherten Passwörter zuzugreifen. Die Schad-Apps hatten sie vorher in Apples App-Store eingeschleust – durch die angeblich so wasserdichten Kontrollen von Apple.

Learn more:

- http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=XARA

|

Your new post is loading...

Your new post is loading...

A German security researcher has published a video over the weekend showing a new zero-day affecting Apple's macOS desktop operating system.

In an interview to German tech site Heise, Linus Henze, the security researcher, says the vulnerability allows a malicious app running on a macOS system to get access to passwords stored inside the Keychain --the password management system built into all macOS distributions.

The exploit is highly efficient because the malicious app doesn't need admin access to retrieve passwords from the user's Keychain file, and can even retrieve the contents of other Keychain files, which store passwords for other macOS users.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/